Материалы по тегу: информационная безопасность

|

29.08.2025 [09:20], Владимир Мироненко

Broadcom расширила инструментарий VCF 9.0, преобразовав её в «унифицированную платформу»Broadcom позиционирует VMware Cloud Foundation (VCF) 9.0 как единую унифицированную платформу, которую можно использовать как для ИИ, так и для других рабочих нагрузок, и с этой целью анонсировала ряд обновлений. Для дальнейшей поддержки ИИ и других ресурсоёмких нагрузок Broadcom объявила о доступности VMware Tanzu Data Intelligence — платформы-хранилища, которая обеспечит унифицированный доступ к разнообразным данным. VMware vSAN получила встроенную поддержку S3-интерфейсов объектного хранилища, что позволит создавать унифицированные политики хранения для блочного, файлового и объектного хранения и снизить сложность инфраструктуры хранения. Компания также интегрировала VCF 9.0 с GitOps, Argo CD и Istio для обеспечения безопасности доставки приложений, используя Git в качестве источника данных для Kubernetes. Теперь разработчики смогут хранить свою инфраструктуру и приложения в виде кода в Git и использовать Argo CD для автоматизации согласованных развёртываний. Кроме того, Istio Service Mesh обеспечивает сетевое взаимодействие с нулевым доверием, управление трафиком и возможность наблюдения для контейнеров. Наряду с VMware Private AI Services платформа VCF 9.0 получила совершенно новый Cyber Compliance Advanced Service — сервис, разработанный для строго регулируемых сред, который обеспечивает улучшенное соответствие кибертребованиям, отказоустойчивость и безопасность платформы для сред VCF. VMware vDefend Security получил новые автоматизированные элементы управления для ускорения внедрения защиты с нулевым доверием, а также расширенные инструменты обнаружения угроз на уровне сети (Network Detection and Response). Также была добавлена функция защиты от бесфайловых атак, использующих PowerShell, VBScript и Jscript. По словам Broadcom, она позволяет проверять и перехватывать вредоносные скрипты до их выполнения, закрывая важнейшую «слепую зону» в кибербезопасности. Avi Load Balancer получил новый инструмент оценки WAF и защиту трафика MCP для агентских рабочих нагрузок. По словам Пола Тернера (Paul Turner), вице-президента по продуктам VMware Cloud Foundation, новые инструменты предоставляют компаниям унифицированный подход к защите инфраструктуры, предотвращению угроз, обеспечению соответствия требованиям и восстановлению после кибератак. Прашант Шеной (Prashanth Shenoy), вице-президент по маркетингу продуктов подразделения VCF, заявил, что ориентация Broadcom на частное облако получила поддержку среди клиентов, особенно среди крупных предприятий и стратегических корпораций. По данным Broadcom, девять из десяти крупнейших компаний из списка Fortune 500 в настоящее время используют VCF. Продажа по всему миру более 100 млн лицензий VCF говорит о значительном доверии к платформе крупных организаций.

18.08.2025 [09:38], Владимир Мироненко

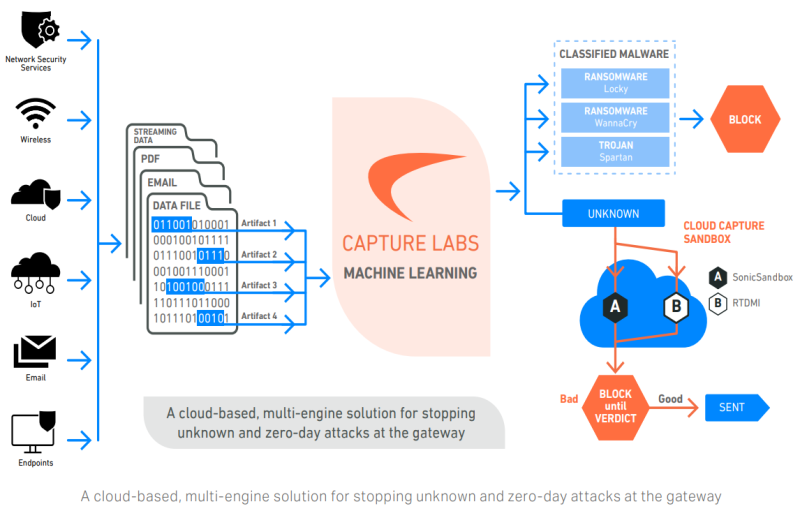

SonicWall представила новые межсетевые экраны Generation 8 с защитой по подпискеКомпания SonicWall пополнила портфолио Generation 8 целым рядом новых межсетевых экранов в рамках создания платформы кибербезопасности, разработанной для поставщиков управляемых услуг (MSP), поставщиков управляемых услуг безопасности (MSSP) и обслуживаемых ими клиентов. Анонс подчёркивает нацеленность SonicWall на создание комплексных решений для борьбы с современными киберугрозами. Новинки сочетают в себе расширенную защиту, интеллектуальное управление облаком, безопасность Zero Trust и услуги экспертов — всё это представляется по модели ежемесячной оплаты. «Мы не просто предлагаем новый набор высокопроизводительных межсетевых экранов, мы готовим наших партнёров и их клиентов к новейшим угрозам и требованиям рынка», — заявил Боб ВанКирк (Bob VanKirk), президент и генеральный директор SonicWall. Он отметил, что благодаря системе SonicWall Unified Management, интеграции ZTNA, управляемым сервисам SonicSentry компания обеспечит партнёров инструментами для повышения эффективности их бизнес-предложений. Ключевые особенности платформы:

Представленные восемь новых моделей межсетевых экранов, от компактного настольного TZ280 до мощного стоечного NSa 5800, оптимизированы для обеспечения надёжной безопасности и оптимальной производительности для малых и средних предприятий. Новинки получили функции облачного управления, поддержку Zero Trust и улучшенные обновления безопасности благодаря последней версии SonicOS. Вся линейка Generation 8 поддерживает сервисы совместного управления, предлагаемые командой специалистов по безопасности SonicSentry. Платформа SonicWall адаптируется к реальным задачам партнеров и их клиентов, предлагая решения для различных сценариев, включая:

В числе новинок настольные устройства серии TZ:

В серию NSa для монтажа в стойку 1U входят:

«Мы больше не являемся, и нас не следует считать просто поставщиком межсетевых экранов, потому что мы можем предложить гораздо больше», — заявил изданию Network World Майкл Крин (Michael Crean), старший вице-президент SonicWall. Новая унифицированная платформа управления SonicWall представляет собой архитектурный переход от управления, ориентированного на устройства, к управлению всей экосистемой. Платформа обеспечивает централизованное управление всем портфелем SonicWall, а не фокусируется исключительно на управлении межсетевыми экранами, говорит компания. «Мы говорим не только о локальном взаимодействии, связанном с управлением устройством, — отметил Крин. — Мы говорим о платформе управления на базе SaaS, которая обеспечивает обзор всех технологий, присутствующих в нашей экосистеме». Платформа поддерживает облачное развёртывание и локальную установку для изолированных сетей. По словам Крина, SonicWall стремится к обеспечению схожей функциональности облачных и локальных версий.

16.08.2025 [01:23], Владимир Мироненко

Почти 30 тыс. серверов Microsoft Exchange Server оказались уязвимыми из-за нерасторопности администраторовРесурс SiliconANGLE со ссылкой на данные некоммерческой организации Shadowserver Foundation сообщил, что, несмотря на выпущенное Microsoft ещё в апреле этого года обновление ПО, по состоянию на 10 августа у почти 30 тыс. Exchange-серверов по всему миру критическая уязвимость остаётся неисправленной. Уязвимость CVE-2025-53786, имеющая высокую степень опасности (CVSS 8,0 балла из 10), затрагивает Exchange 2016, Exchange 2019 и Exchange Server Subscription Edition в гибридных конфигурациях с Exchange Online. Уязвимость позволяет злоумышленникам с правами администратора локального сервера повышать привилегии в подключённой облачной среде, что потенциально ставит под угрозу весь домен. «В гибридном развёртывании Exchange злоумышленник, который сначала получает административный доступ к локальному серверу Exchange, может потенциально повысить привилегии в облачной среде организации, что сложно выявить», — указано в предупреждении Microsoft. По данным Shadowserver Foundation, по состоянию на 10 августа с этой уязвимостью в Сети нашлось 29 098 серверов Exchange. Больше всего их было выявлено в США (более 7200), за ними следуют Германия (6700) и Россия (2500), ещё тысячи уязвимых серверов находятся во Франции, Великобритании, Австрии и Канаде. Агентство по обеспечению инфраструктурной и кибербезопасности (CISA) США выпустило 7 августа экстренную директиву 25-02 (Emergency Directive 25-02) для федеральных агентств, обновлённую 12 августа, с требованием немедленного принятия мер. Агентствам было предписано провести инвентаризацию сред Exchange с помощью Microsoft Health Checker, отключить от интернета неподдерживаемые Exchange Server или SharePoint Server, не говоря уже о прекращении использования устаревших версий. Также предписано установить исправление и последние накопительные обновления, и применить рекомендации Microsoft по использованию специального гибридного приложения для замены небезопасных субъектов общих служб. Упомянутое в руководстве CISA исправление относится к обновлению, выпущенному Microsoft в апреле, которое тогда было представлено как архитектурное изменение для повышения безопасности гибридной идентификации. Сама Microsoft официально задокументировала уязвимость только 6 августа с последним обновлением от 13 августа. «Это серьёзная уязвимость Exchange, и специалисты по безопасности должны немедленно обратить на неё внимание», — сообщил ресурсу SiliconANGLE Томас Ричардс (Thomas Richards), директор по безопасности инфраструктуры компании Black Duck Software. Он пояснил, что установки патча на сервер недостаточно, и, поскольку обнаружение взлома затруднено, Microsoft предоставила командам по безопасности план необходимых действий, чтобы убедиться, что все скомпрометированные токены будут заменены. «Это крайне важно для полного устранения уязвимости и обеспечения беспрепятственного доступа к ПО. CISA предупреждает, что если система не будет обновлена, возможна полная компрометация Exchange и Active Directory. Компрометация может оказать негативное влияние на бизнес-операции», — добавил эксперт.

15.08.2025 [10:14], Руслан Авдеев

ЦОД-дипломатия: Австралия поможет Вануату построить два дата-центра, препятствуя расширению влияния КитаяАвстралия окажет помощь в финансировании строительства двух дата-центров островному государству Вануату, находящемся в Тихом океане в 2 тыс. км от австралийских берегов. Это станет примером того, как технологическая инфраструктура становится в наши дни важным дипломатическим фактором, сообщает The Register. В Вануату живёт около 320 тыс. человек, ВВП государства составляет немногим более $1 млрд. Хотя Вануату невелико, Австралия стремится «перетянуть» страну на свою сторону, как и другие государства Тихоокеанского региона. Китай, в свою очередь, стремится к тому же. Нередко КНР предлагает создавать объекты, которые её ВМС могли бы использовать в качестве инфраструктуры двойного назначения. Нередко дополнительно предлагается прокладка подводных кабелей и сетей мобильной связи. Австралия не желает наращивания влияния Китая в регионе, её политику поддерживают США и Япония. Например, когда китайский бизнес выразил желание приобрести крупнейшего в регионе оператора мобильной связи Digicel, австралийский оператор Telstra срочно профинансировал поглощение. После сделки он уничтожил оборудование Huawei, использовавшееся Digicel, опасаясь шпионажа.

Источник изображения: Monika MG/unsplash.com В 2022 году Австралия заключила с Вануату двустороннее соглашение о безопасности, фактически закрепившее сохранение микрогосударства в сфере влияния Австралии. В 2025 году власти Вануату отменили прежнее соглашение, но в итоге было подписано новое «Накамальское соглашение» (Nakamal Agreement), в рамках которого стране выделят A$500 млн ($330 млн) на реализацию различных проектов. Один из таких проектов — строительство двух ЦОД стоимостью порядка A$120 млн ($79 млн) для развития электронной коммерции и участия в глобальной цифровой экономике. Другими словами, дипломатия Австралии в регионе тесно связана с дата-центрами и иной цифровой инфраструктурой. По словам экспертов, Вануату показало, как малые государства могут «переписывать правила и чеки по своему усмотрению». Схожее соглашение было заключено с Папуа-Новой Гвинеей. Оно включало финансирование на сумму A$600 млн ($393 млн) команды, которая будет играть в Национальной регбийной лиге (National Rugby League) Австралии. Одним из условий финансирования команды было то, что Папуа-Новая Гвинея не станет заключать с Китаем соглашение о безопасности. Стоит отметить, что попытки вытеснения Китая из цифровых проектов предпринимаются регулярно. Например, не так давно власти Малайзии объявили о реализации суверенного ИИ-проекта с участием Huawei, но вскоре это заявление было опровергнуто чиновниками более высокого уровня, вероятно — под давлением США.

12.08.2025 [08:38], Владимир Мироненко

Эксперты надеются, что Трамп разберётся с Microsoft из-за её халатного отношения к безопасностиРоджер Кресси (Roger Cressey), занимавший должность старшего советника по кибербезопасности и борьбе с терроризмом при двух президентах США, а ныне партнёр Liberty Group Ventures, раскритиковал подход Microsoft к обеспечению безопасности своих продуктов, сообщил ресурс The Register. Только за последние несколько недель Microsoft раскрыла две серьёзные уязвимости безопасности, а также сообщила, что злоумышленники использовали одну из них, связанную с SharePoint. Вторая уязвимость, которой пока не воспользовались, связана с Exchange. Кресси отметил, что в Китае хорошо осведомлены о продуктах Microsoft, и в случае военных действий китайские хакеры будут атаковать критическую инфраструктуру США, направляя усилия на решения Microsoft по двум причинам — во-первых, продукты Microsoft присутствуют повсюду в цифровой экосистеме США, и, во-вторых, они «настолько уязвимы, что для китайцев это просто открытая дверь». Тем не менее, правительство продолжает тратить миллиарды долларов на продукты Microsoft. «Всякий раз, когда объявляется о крупных закупках продуктов Microsoft правительством, в первую очередь радуется Редмонд, а во вторую — Пекин», — говорит Кресси. Кресси не единственный, что критикует халатность Microsoft в отношении вопросов безопасности. Эй Джей Гротто (AJ Grotto), тоже ранее занимавшийся в Белом доме вопросами безопасности, назвал проблемы компании из Редмонда проблемой национальной безопасности, отметив, что они восходят как минимум к взлому SolarWinds. Их мнение разделяет старший вице-президент CrowdStrike по операциям против злоумышленников Адам Майерс (Adam Meyers). Сенатор Рон Уайден (Ron Wyden) заявил, что «госучреждения стали зависимы от компании, которая не только не заботится о безопасности, но и зарабатывает миллиарды долларов, продавая услуги кибербезопасности для устранения недостатков своих продуктов». «Каждый взлом, вызванный халатностью Microsoft, приводит к увеличению государственных расходов на услуги Microsoft по информационной безопасности», — сообщил Уайден, отметив, что из этого порочного круга никогда не вырваться, если правительство не перестанет «вознаграждать Microsoft за халатность всё более крупными контрактами». Кресси также отметил риски, связанные с присутствием Microsoft в Китае, имея в виду недавний скандал — выяснилось, что компания около 10 лет допускала китайцев к обслуживанию важнейших IT-систем Пентагона, удалённо и без должного надзора. По мнению эксперта, в Microsoft «либо неспособны, либо не желают предпринимать действия, которые действительно могли бы изменить ситуацию». Если бы речь шла о другой компании, уже давно бы появились вопросы, почему этой компании и её продуктам дозволено иметь столь важные точки соприкосновения с инфраструктурой национальной безопасности, говорит Кресси. Причина заключается в том, что что Microsoft действительно хорошо умеет продавать свои продукты, а правительство экономит средства, что затрудняет отказ от предложения «бесплатных» продуктов и услуг безопасности (на ограниченный срок), считает Кресси и другие опрошенные The Register эксперты. Тем не менее, Кресси выразил надежду, что администрация Трампа «привлечёт такие компании как Microsoft к ответственности за их провалы в области безопасности». Как отметил The Register, на прошлой неделе председатель сенатского Комитета по разведке Том Коттон (Tom Cotton) направил письмо министру обороны Питу Хегсету (Pete Hegseth) с призывом запретить лицам, не являющимся гражданами США, доступ к системам Министерства обороны США. Коттон также высоко оценил усилия Хегсета по ограничению доступа китайских инженеров к системам Министерства обороны США (DoD) и запросил информацию о любых уязвимостях безопасности в контрактах и ПО ведомства, связанных с «бизнес-операциями Microsoft в Китае». «Я не говорю, что мы должны избавиться от Microsoft, я говорю, что Microsoft должна лучше выполнять свою работу», — сказал Кресси, добавив, что всё общество страдает от того, что крупнейшая софтверная компания, на которую полагается страна, «продолжает относиться к безопасности как к досадной помехе, а не как к необходимости».

31.07.2025 [16:16], Сергей Карасёв

Palo Alto Networks купит разработчика ИБ-продуктов CyberArk за $25 млрдАмериканская компания Palo Alto Networks, оказывающая услуги в области информационной безопасности, объявила о заключении соглашения по приобретению израильской фирмы CyberArk Software — разработчика решений в сфере защиты персональных данных. CyberArk специализируется на управлении привилегированным доступом. В продуктах компании применяются технологии ИИ. В число клиентов входят Carnival, Panasonic и Aflac. По итогам 2024 года CyberArk получила выручку в размере примерно $1 млрд, что на треть больше по сравнению с результатом за предыдущий год. Однако убытки компании увеличились примерно на $27 млн — до $93,5 млн из-за резкого роста расходов. По условиям подписанного договора, акционеры CyberArk получат за каждую ценную бумагу $45 и 2,2005 акции Palo Alto Networks. Общая сумма сделки составляет около $25 млрд и предусматривает премию в размере 26 % к рыночной стоимости акций CyberArk. Слияние единогласно одобрено советами директоров обеих компаний и, как ожидается, будет завершено во II половине 2026 финансового года Palo Alto Networks (завершится 31 июля 2026-го) при условии получения разрешений со стороны регулирующих органов и одобрения акционеров CyberArk. Предполагается, что технологии CyberArk будут глубоко интегрированы в платформы Strata и Cortex разработки Palo Alto Networks. В результате, будет создано единое унифицированное решение для обеспечения информационной безопасности и защиты персональных данных. Отмечается, что благодаря слиянию компании смогут предложить клиентам наиболее полный и интегрированный портфель ИБ-инструментов в отрасли. С 2019 года Palo Alto Networks осуществила примерно полтора десятка сделок по приобретению сторонних компаний, в том числе семь за последние два года. Основной целью является укрепление позиций в области безопасности облачных вычислений и ИИ. Покупка CyberArk является одним из крупнейших поглощений в сфере технологий в 2025 году.

27.07.2025 [23:55], Владимир Мироненко

Microsoft признала, что не может гарантировать суверенитет данных в Европе

aws

microsoft

microsoft azure

software

гиперскейлер

европа

евросоюз

закон

информационная безопасность

конфиденциальность

облако

сша

франция

Microsoft «не может гарантировать» суверенитет данных клиентам во Франции, и, как следствие, всему Европейскому союзу, если администрация Трампа потребует доступ к информации о клиентах, хранящейся на её серверах, пишет The Register. Об этом сообщил, выступая перед Сенатом Франции в рамках расследования государственных закупок и их роли в обеспечении цифрового суверенитета Европы, Антон Карньо (Anton Carniaux), директор по связям с общественностью и правовым вопросам французского отделения Microsoft. Согласно Акту о законном использовании данных за рубежом (The Cloud Act), правительство США наделено правом получать цифровые данные, хранящиеся у американских технологических корпораций, причём в независимости от того, хранятся ли эти данные на серверах внутри страны или за рубежом, и даже если эти данные принадлежат не гражданам США. Отвечая на вопрос о технических или юридических механизмах, которые могли бы помешать такому доступу в соответствии с The Cloud Act, Карньо заявил, что компания «имеет договорное обязательство перед своими клиентами, включая клиентов государственного сектора, отклонять эти запросы, если они необоснованны». Ранее Microsoft заверила, что работа облачных сервисов в ЕС будут контролироваться местным советом директоров и действовать в соответствии с местным законодательством. Карньо подчеркнул, что правительство не может делать запросы, которые не имеют чёткого определения — если такие запросы поступают, компания просит о возможности уведомить об этом соответствующего клиента. Карньо также спросили, может ли он, как представитель руководства Microsoft, в случае юридически обоснованного судебного запрета «гарантировать нашему комитету под присягой», что данные французских граждан не будут переданы американскому правительству без явного согласия французского правительства. «Нет, — сказал Карньо, — я не могу этого гарантировать, но, опять же, такого никогда раньше не случалось». Марк Буст (Mark Boost), генеральный директор облачного провайдера Civo, заявил: «Одна строка показаний только что подтвердила, что американские гиперскейлеры не могут гарантировать суверенитет данных в Европе». По его словам, Microsoft открыто признала то, что многим давно известно: согласно законам вроде The Cloud Act власти США могут принудительно запрашивать доступ к данным, хранящимся у американских провайдеров облачных услуг, независимо от того, где эти данные физически хранятся. «Это больше, чем просто формальность. Это реальная проблема, которая может повлиять на национальную безопасность, конфиденциальность персональных данных и конкурентоспособность бизнеса», — заявил Марк Буст. Параллельно на этой неделе AWS пояснила некоторые моменты реализации требований The Cloud Act в связи с ростом числа «запросов о том, как мы обрабатываем запросы государственных органов на предоставление данных». AWS утверждает, что закон не предоставляет правительству США «беспрепятственный или автоматический доступ к данным, хранящимся в облаке». The Cloud Act позволил США заключать взаимные исполнительные соглашения с доверенными иностранными партнёрами с целью получения доступа к электронным доказательствам для расследования тяжких преступлений, где бы эти доказательства ни находились, устранив препятствия, предусмотренные законодательством США. «Согласно законодательству США, провайдерам фактически запрещено раскрывать данные правительству США при отсутствии предусмотренного законом исключения», — сообщила AWS. — «Чтобы обязать провайдера раскрыть данные, правоохранительные органы должны убедить независимого федерального судью в наличии причины, связанной с конкретным преступлением, и в том, что доказательства преступления будут обнаружены там, где должен быть произведён обыск». AWS заявила, что до этого момента не раскрывала данные корпоративных или государственных клиентов в соответствии с законом The Cloud Act. По словам AWS, принципы закона «соответствуют международному праву и законам других стран»; и закон «не ограничивает технические меры и операционные средства контроля, которые AWS предлагает клиентам для предотвращения несанкционированного доступа к их данным». И последний аргумент AWS, который явно направлен против европейских конкурентов, пытающихся воспользоваться движением за суверенитет данных, заключается в том, что The Cloud Act распространяется не только на компании с головным офисом в США, но и на всех «поставщиков услуг электронной связи или удалённых вычислений», ведущих бизнес в США. То есть поставщики облачных услуг со штаб-квартирой в Европе, ведущие деятельность в США, также подпадают под его действие. Microsoft, AWS и Google пытаются заверить обеспокоенных клиентов в ЕС в том, что они смогут обеспечить суверенитет данных при не совсем дружелюбной позиции США по отношению к странам, некогда считавшимся близкими союзниками. Несмотря на это, в ЕС наблюдается тенденция на создание суверенной инфраструктуры, отметил The Register, хотя не все поддерживают эту идею. Более того, многие в Европе смирились с тем, что без американских облаков уже не обойтись. Согласно данным Synergy Research Group, доля локальных игроков на облачном рынке Европы замерла на уровне 15 %. При этом часть из них ещё и попала в зависимость от новой политики Broadcom в отношении VMware.

25.07.2025 [15:29], Владимир Мироненко

400 жертв уязвимости в Microsoft SharePoint — лишь верхушка айсбергаНесмотря на призывы Microsoft к пользователям платформы SharePoint Server установить свежие обновления софта для защиты от вируса-вымогателя Warlock, который может быть внедрён в их системы через цепочку уязвимостей ToolShell, не все компании выполнили это и по-прежнему остаются беззащитными перед хакерами, передаёт Computer Weekly. 19 июля 2025 года Центр реагирования на угрозы безопасности Microsoft (MSRC) опубликовал в блоге сообщение, посвящённое активным атакам, использующим уязвимости CVE-2025-49706 и CVE-2025-49704, которые затрагивают только on-premise серверы SharePoint, но не затрагивают SharePoint Online в Microsoft 365. Microsoft сообщила, что выпустила новые комплексные обновления безопасности для всех поддерживаемых версий SharePoint Server (Subscription Edition, 2019 и 2016), которые защищают от этих и новых уязвимостей CVE-2025-53770 и CVE-2025-53771. Microsoft рекомендует немедленно установить апдейты. «Лаборатория Касперского» обнаружила, что новые уязвимости связаны с уязвимостью CVE-2020-1147, которая была обнаружена в 2020 году и, по-видимому, не была корректно закрыта. По словам Глобального центра исследования и анализа угроз в «Лаборатории Касперского» (Kaspersky GReAT), эксплойт для CVE-2020-1147 похож на эксплойт ToolShell. Ранее компания заявила, что среди тех, кто эксплуатировал уязвимости, были выявлены якобы поддерживаемые правительством Китая группировки Linen Typhoon и Violet Typhoon, а также пока не классифицированная группировка Storm-2603, которая в прошлом демонстрировала связи с группировками, занимающимися вирусами-вымогателями, такими как LockBit. Ряд кибератак на пользователей SharePoint Server был связан с использованием программ-вымогателей. Установив связь с Warlock, Microsoft обновила информацию об атрибуции, индикаторах компрометации (IoC), рекомендациях по смягчению последствий и защите, а также об обнаружении и поиске угроз. По данным Shadowserver Foundation, по состоянию на 23 июля в Великобритании доступны через интернет около 600 экземпляров SharePoint, а в мире их число приближается к 11 тыс. Около 424 экземпляров SharePoint имеют уязвимости безопасности CVE-2025-53770 и CVE-2025-53771. Примерно четверть их находится в США. В заявлении Национального центра кибербезопасности Великобритании (NCSC) указано, что Microsoft и NCSC осведомлены о существовании эксплойта наблюдают активные атаки, направленные на SharePoint Serve. Кевин Робертсон (Kevin Robertson), главный технический директор компании Acumen Cyber, специализирующейся на управляемом обнаружении и реагировании (MDR), заявил, что отсутствие исправлений для ранее обнаруженных уязвимостей CVE-2025-49704 и CVE-2025-29706, которые бы полностью устранили предыдущие проблемы, оставило организации полностью беззащитными. Он отметил, что публичные данные о 400 скомпрометированных жертвах могут быть каплей в море. Кроме того, не все организации ещё успели установить патч, а значит, их среды по-прежнему полностью уязвимы.

24.07.2025 [15:36], Руслан Авдеев

Мы и они: Белый дом представил агрессивный план развития ИИ в США для сохранения мирового лидерства

hardware

закон

ии

инвестиции

информационная безопасность

санкции

строительство

сша

цод

экология

энергетика

В минувшую среду Белый дом США выступил с программой AI Action Plan, призванной дерегулировать развитие ИИ и строительство дата-центров. Также план должен пресечь «идеологическую предвзятость» в ИИ-моделях, сообщает The Register. Развитие ИИ рассматривается как гонка сторонников Америки и её противников. С учётом этого должна формироваться как внутренняя, так и внешняя политика. Предполагается создание обширной ИИ-инфраструктуры и обеспечение её энергией. Для этого предлагается отвергнуть как «климатические догмы», так и бюрократическую волокиту. Утверждается, что ИИ слишком важен, чтобы душить его бюрократией на раннем этапе на всех уровнях. Суть плана — в выявлении правил, мешающих развитию ИИ-рынка и их немедленном устранении. Федеральное финансирование ИИ будет перенаправляться из штатов, где регулирование ИИ слишком строгое. Федеральную комиссию по связи (FCC) призвали выяснить, не мешают ли правовые нормы штатов её деятельности, а Федеральную торговую комиссию (FTC) — отложить расследования, мешающие ИИ-инновациям. Пентагон получит «зелёный свет» на испытания ИИ и автономных систем и перевод рабочих процессов на ИИ-системы — предусмотрена трансформация как боевых, так и офисных операций. План США предусматривает создание отраслевых «песочниц» для экспериментов в области ИИ, а также испытаний искусственного интеллекта в реальных условиях. Будут приняты меры по использованию ИИ и в органах власти, с прикомандированием ИИ-специалистов для помощи. Европейские эксперты обращают внимание на разницу в стратегии обработки данных в США и Европе. Если основная философия США — инновации прежде всего, то в Евросоюзе на первом месте — регулирование, безопасность и меры предосторожности. AI Action Plan стандартизирует госзакупки в сфере ИИ, но, в отличие схожего плана предыдущего президента, критерии оценки закупок будут существенно отличаться и, например, привлекать к работам будут тех специалистов, которые «объективны и свободны от идеологической предвзятости». Правда, по мнению экспертов, от предвзятости будет очень трудно избавиться. Сам Трамп и его сторонники заявляют о том, что отныне правительство США будет иметь дело только с тем ИИ, который «стремится к истине, справедливости и строгой беспристрастности». Правда, в самом плане предписывается выявлять предвзятость в китайских моделях. Кроме того, по словам некоторых экспертов, «борьба с предвзятостью» может создать трудности для бизнесов, вынужденных соблюдать нормы Евросоюза и других стран, поскольку модели вряд ли будут обучать отдельно для каждого региона и есть пределы того, в какой степени будет осуществляться дерегулирование. По-видимому, будет пересмотрена и работа с правообладателями, на материалах которых обучаются модели. Дополнительно будет вестись борьба с дипфейками, способными помешать судебным расследованиям. Например, в плане рассматривается возможность разработки программы оценки дипфейков Guardians of Forensic Evidence под контролем Национального института стандартов и технологий (NIST) и применение других мер. Операторы дата-центров смогут рассчитывать на большую свободу действий в строительстве, поскольку получат больше возможностей для работ вблизи водных ресурсов. Предусмотрено смягчение требований к охране окружающей среды, качеству воздуха и воды. Ведомства, распоряжающиеся большими участками федеральных земель, должны будут разрешать операторам ЦОД строительство на них объектов, включая электростанции. Предполагается, что в первую очередь от этого выиграют крупные игроки — по словам экспертов, без учёта интересов широкой общественности. Дополнительно Трамп подкрепил положения плана, подписав указ об ускоренном развитии индустрии дата-центров. При этом новые объекты будут требовать много электричества — план рекомендует масштабную модернизацию энергосетей. В фаворе оказались геотермальная и ядерная энергетика, которые дополнят нефтегазовый и угольный сектора генерации. Также, конечно, предусмотрено продолжение поддержки производства чипов для ИИ, но будут отменены некоторые условия финансирования, в частности тоже связанные с «идеологией». Возможно, это может быть связано с программами т.н. «инклюзивности» и др. для компаний, выпускающих микросхемы. Дополнительно план предполагает подготовку более квалифицированных специалистов вспомогательных специальностей вроде электриков, специалистов по HVAC и т.п., причём иногда прямо со школьной скамьи. В посвящённом дипломатии разделе делается чёткое разделение на «мы» и «они». В нём описывается некий ИИ-альянс, который будет получать доступ к американским ИИ-технологиям. В его поддержку будет разработан ряд мер по предотвращению попадания технологий в недружественные страны — в т.ч. предусмотрена проверка местоположения продуктов и решений и прочие меры мониторинга спецслужбами. Если при Байдене была разработана трёхуровневая система, в рамках которой передовые микросхемы попадали только самым преданным сторонникам США, то при Трампе её отменили до вступления в силу. Вероятно, будет действовать иная система, с новыми мерами контроля в отношении Китая и некоторых других регионов, но более мягким контролем в отношении других стран. Так, администрация снова разрешила поставки некоторых ускорителей NVIDIA в КНР, но в то же время запретила поставки в ОАЭ. Администрация Трампа ожидает, что союзники будут строго соблюдать правила экспортного контроля, это будет регулироваться соглашениями между небольшим числом стран. В документе прямо говорится, что правительство отказывается от более широких многосторонних соглашений. Другими словами, Вашингтон намерен сотрудничать со своими ближайшими партнёрами для «продвижения инноваций и американских ценностей». Ещё одной особенностью плана является его особое отношение к рискам. Если ранее учитывался ряд «проблемных» вопросов, связанных с ИИ, от вопросов соблюдения гражданских прав до прав сотрудников, то новая концепция рисков уделяет больше внимания злоумышленникам, использующим ИИ, призывает к сотрудничеству разработчиков ИИ-моделей для повышения безопасности ПО и уделяет внимание необходимости создания безопасных ЦОД для Пентагона, разработке безопасных ИИ-решений для военных ведомств и др. Хотя такие меры, возможно, пригодились бы большинству стран, есть немало других рисков, требующих повышенного внимания — социальных, этических и др., которым в новом плане не уделяется особенного внимания. Для страны, которая выделяет на ИИ огромные средства, ситуация довольно опасная.

24.07.2025 [14:31], Руслан Авдеев

От атак на Microsoft SharePoint уже пострадали более 400 организаций, включая атомщиков СШАEyeSecurity, первой сообщившая о массовой эксплуатации уязвимости нулевого дня ToolShell в Microsoft SharePoint в прошлую пятницу, поделилась новыми данными. По её сведениям, число жертв продолжающихся атак превысило 400 организаций, включая, например, Министерство энергетики США, сообщает The Register. Компания сообщила об уязвимости ещё до того, как её существование подтвердили в Microsoft. 23 июля исследователи отчитались о регистрации четырёх волнах атак 17–19 июля, 21 июля начались «множественные волны». Пострадало в том числе и Министерстве энергетики США (DoE). По словам DoE, 18 июля уязвимость «оказала негативное влияние» как на само министерство, так и на Национальное управление по ядерной безопасности (NNSA), отвечающее за обслуживание ядерного оружия Америки. Благодаря широкому применению облачного решения Microsoft 365 и систем обеспечения кибербезопасности высокой эффективности пострадали лишь немногие системы. Все системы DoE восстанавливаются, а NNSA принимает необходимые меры для снижения рисков и переходит на другие решения, если это нужно. Как свидетельствуют данные Check Point Research, от атак пострадали и другие правительственные учреждения и важнейшие правительственные системы, от телекоммуникаций до программного обеспечения. По оценкам компании, 7 июля одной из первых жертв атак стало «крупное западное правительство».

Источник изображения: Unspalsh/Unsplash.com Уязвимости касаются SharePoint Enterprise Server 2016, SharePoint Server 2019 и SharePoint Server Subscription Edition. Microsoft впервые подтвердила наличие уязвимостей поздно вечером 19 июля, заявив, что компании «известно об активных атаках на on-premise развёртывания SharePoint Server с использованием уязвимостей, частично устраненных в июльском обновлении безопасности». К вечеру 21 июля вышли обновления для всех трёх продуктов. Патчи блокируют возможность удалённого выполнения кода CVE-2025-53770, связанную с ранее известной уязвимостью CVE-2025-49704, а также с уязвимостью CVE-2025-53771, которая открывает доступ к ещё одному известному ранее багу CVE-2025-49706. Объединение уязвимостей позволяет злоумышленникам обходить процесс аутентификации и удалённо исполнять вредоносный код по сети. На GitHub был опубликован пример такой атаки. Некоторые пострадавшие компании теперь атакованы зловредом Warlock. Google и Microsoft обвинили в атаках китайских кибершпионов и похитителей данных, а недавно Редмонд предупредил, что эксплойтами могут воспользоваться и другие злоумышленники. Компания Microsoft пока не ответила на вопросы журналистов, в том числе о точном количестве организаций, подвергшихся атаке. В начале июля появилась информация о росте цен на продукты компании, включая SharePoint Server, хотя, в свете последний событий, цену следовало бы снизить. |

|